К сожалению, каждый человек знает, что любое программное обеспечение может быть заражено. Оно не может быть абсолютно безопасным для эксплуатации. Правда, ранее тревогу хоть и били, но не инженеры, а теперь к делу подключились и они, приписывая грехи аппаратной части.

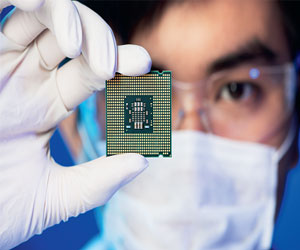

Итак, какие же заявления делают инженеры? Они говорят, что существует еще один сценарий опасности. Процессор наделен разными полезными функциями, а постоянная часть вычислительной системы может быть подвергнута нападению дистанционно управляемого трояна. Предупреждение можно посчитать безосновательным, так как большинство пользователей используют flash-накопители с USB-интерфейсом, которые заражаются вредоносными программами уже в момент производства. По словам Д. Вилласеньора (профессор из университета в Лос-Анджелесе в Калифорнии), зараженные процессорные чипы ждут команду на активацию. Если они простые, то им под силу произвести блокировку функциональных возможностей ПК и сотовых телефонов. Правда, есть и другой сценарий. Чипы могут производить незаметный шпионаж на системном уровне (отправка копий e-mail, отправка данных с кредиток на секретные серверы-форумы).

Скрытая угроза

Как же звучит гипотеза Вилласеньора? По его словам, складывается статистическая вероятность неконтролируемого дизайна. Методов разработки чипов множество. Многие производители разрабатывают дизайн. Работы ведутся на многих предприятиях, которые разбросаны по всему миру. Число фирм перевалило за 1,5 тыс. Основная специализация – разработка функциональных блоков для процессоров. Они то и производят тысячи разных CPU.

Ранее ситуация, которая наблюдается с чипами, наблюдалась и с разработками для Интернета. Все отношения в ту пору строились на обоюдном доверии. И никто даже не хотел думать о том, что могли участвовать в процессе люди с недобрыми намерениями. Правда, чем больше становилось таких разработчиков, тем больше было среди них мошенников. Вот теперь такая ситуация складывается в области разработки полупроводниковых микросхем.

Как выглядит схема производства дизайна для процессоров сегодня? Компания, которая осуществляет общее производство, вставляет в продукт то, что разрабатывают другие смежные предприятия. Вот в этом-то и зарыта уязвимость. Если есть нужда во внедрении трояна, то умысел может быть претворен в реалии жизни на любой стадии производства (этап построения логической схемы, изготовление на предприятии). Как правило, в момент сборки осуществляют лишь поверхностную проверку основных функциональных возможностей и типичные варианты ошибок. Правда, никто не подразумевает, что блок может быть перезапрограммирован и реакция в таком случае может быть самой непредсказуемой.

Ноябрь 25th, 2013

Ноябрь 25th, 2013  admv

admv  Опубликовано в рубрике

Опубликовано в рубрике